ผู้เขียน:

Gregory Harris

วันที่สร้าง:

11 เมษายน 2021

วันที่อัปเดต:

1 กรกฎาคม 2024

เนื้อหา

- ขั้นตอน

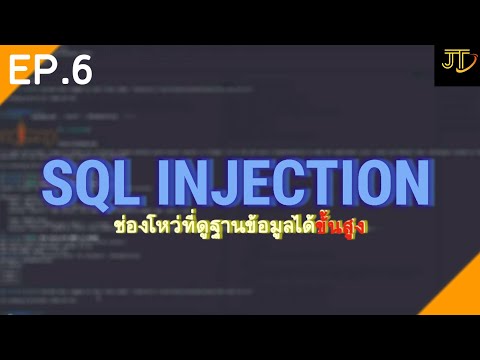

- วิธีที่ 1 จาก 3: SQL Injection

- วิธีที่ 2 จาก 3: การแคร็กรหัสผ่านรูท

- วิธีที่ 3 จาก 3: ข้อบกพร่องของฐานข้อมูล

- เคล็ดลับ

- คำเตือน

เพื่อปกป้องฐานข้อมูลของคุณจากแฮกเกอร์ คุณต้องคิดเหมือนแฮ็กเกอร์ ถ้าคุณเป็นแฮ็กเกอร์ คุณจะหาข้อมูลอะไร? คุณจะได้รับมันได้อย่างไร มีฐานข้อมูลหลายประเภทและหลายวิธีในการแฮ็ก บ่อยครั้งที่แฮกเกอร์พยายามถอดรหัสรหัสผ่านรูทหรือใช้ช่องโหว่ หากคุณคุ้นเคยกับคำสั่ง SQL และแนวคิดฐานข้อมูลพื้นฐาน ให้ลองถอดรหัสหนึ่งในนั้น

ขั้นตอน

วิธีที่ 1 จาก 3: SQL Injection

1 ค้นหาว่าฐานข้อมูลมีช่องโหว่หรือไม่ สำหรับวิธีนี้ คุณต้องเข้าใจตัวดำเนินการฐานข้อมูล เปิดเบราว์เซอร์ของคุณและเปิดอินเทอร์เฟซหน้าเข้าสู่ระบบฐานข้อมูล จากนั้นป้อน '(หนึ่งเครื่องหมายคำพูด) ในช่องชื่อผู้ใช้ คลิกลงชื่อเข้าใช้ หากคุณได้รับข้อผิดพลาด "SQL Exception: Quoted String Not Completed Incorrectly" หรือ "Invalid Character" แสดงว่าฐานข้อมูลมีความเสี่ยงต่อการฉีด SQL

1 ค้นหาว่าฐานข้อมูลมีช่องโหว่หรือไม่ สำหรับวิธีนี้ คุณต้องเข้าใจตัวดำเนินการฐานข้อมูล เปิดเบราว์เซอร์ของคุณและเปิดอินเทอร์เฟซหน้าเข้าสู่ระบบฐานข้อมูล จากนั้นป้อน '(หนึ่งเครื่องหมายคำพูด) ในช่องชื่อผู้ใช้ คลิกลงชื่อเข้าใช้ หากคุณได้รับข้อผิดพลาด "SQL Exception: Quoted String Not Completed Incorrectly" หรือ "Invalid Character" แสดงว่าฐานข้อมูลมีความเสี่ยงต่อการฉีด SQL  2 หาจำนวนคอลัมน์ กลับไปที่หน้าเข้าสู่ระบบฐานข้อมูล (หรือที่อยู่อื่นที่ลงท้ายด้วย "id =" หรือ "catid =") และคลิกที่แถบที่อยู่ กดเว้นวรรคหลังที่อยู่และป้อนคำสั่งโดย 1 จากนั้นกด ↵ ป้อน... เพิ่มตัวเลขเป็น 2 แล้วกด ↵ ป้อน... เพิ่มคำสั่งซื้อต่อไปจนกว่าจะมีข้อผิดพลาดปรากฏขึ้น หมายเลขที่คุณป้อนก่อนหมายเลขที่สะกดผิดจะเป็นจำนวนคอลัมน์จริง

2 หาจำนวนคอลัมน์ กลับไปที่หน้าเข้าสู่ระบบฐานข้อมูล (หรือที่อยู่อื่นที่ลงท้ายด้วย "id =" หรือ "catid =") และคลิกที่แถบที่อยู่ กดเว้นวรรคหลังที่อยู่และป้อนคำสั่งโดย 1 จากนั้นกด ↵ ป้อน... เพิ่มตัวเลขเป็น 2 แล้วกด ↵ ป้อน... เพิ่มคำสั่งซื้อต่อไปจนกว่าจะมีข้อผิดพลาดปรากฏขึ้น หมายเลขที่คุณป้อนก่อนหมายเลขที่สะกดผิดจะเป็นจำนวนคอลัมน์จริง  3 ค้นหาว่าโพสต์ใดที่ยอมรับคำค้นหา ค้นหาแถบที่อยู่และเปลี่ยนจุดสิ้นสุดของที่อยู่จาก catid = 1 หรือ id = 1 เป็น catid = -1 หรือ id = -1 กดเว้นวรรคแล้วพิมพ์ union เลือก 1,2,3,4,5,6 (ถ้ามี 6 คอลัมน์)การนับต้องถึงจำนวนคอลัมน์ทั้งหมด โดยคั่นแต่ละหลักด้วยเครื่องหมายจุลภาค คลิกที่ ↵ ป้อน และคุณจะเห็นตัวเลขของคอลัมน์ทั้งหมดที่ยอมรับการสืบค้นข้อมูล

3 ค้นหาว่าโพสต์ใดที่ยอมรับคำค้นหา ค้นหาแถบที่อยู่และเปลี่ยนจุดสิ้นสุดของที่อยู่จาก catid = 1 หรือ id = 1 เป็น catid = -1 หรือ id = -1 กดเว้นวรรคแล้วพิมพ์ union เลือก 1,2,3,4,5,6 (ถ้ามี 6 คอลัมน์)การนับต้องถึงจำนวนคอลัมน์ทั้งหมด โดยคั่นแต่ละหลักด้วยเครื่องหมายจุลภาค คลิกที่ ↵ ป้อน และคุณจะเห็นตัวเลขของคอลัมน์ทั้งหมดที่ยอมรับการสืบค้นข้อมูล  4 ป้อนคำสั่ง SQL ในคอลัมน์ ตัวอย่างเช่น หากคุณต้องการค้นหาชื่อของผู้ใช้ปัจจุบันและฝังโค้ดในคอลัมน์ 2 ให้ลบทุกอย่างหลัง id = 1 ในแถบที่อยู่และกดแป้นเว้นวรรค จากนั้นพิมพ์ union select 1, concat (ผู้ใช้ ()), 3,4,5,6-- คลิกที่ ↵ ป้อน และหน้าจอจะแสดงชื่อผู้ใช้งานฐานข้อมูลปัจจุบัน ป้อนคำสั่ง SQL ต่างๆ เพื่อแสดงข้อมูลต่างๆ เช่น รายการชื่อผู้ใช้และรหัสผ่านที่จะถอดรหัส

4 ป้อนคำสั่ง SQL ในคอลัมน์ ตัวอย่างเช่น หากคุณต้องการค้นหาชื่อของผู้ใช้ปัจจุบันและฝังโค้ดในคอลัมน์ 2 ให้ลบทุกอย่างหลัง id = 1 ในแถบที่อยู่และกดแป้นเว้นวรรค จากนั้นพิมพ์ union select 1, concat (ผู้ใช้ ()), 3,4,5,6-- คลิกที่ ↵ ป้อน และหน้าจอจะแสดงชื่อผู้ใช้งานฐานข้อมูลปัจจุบัน ป้อนคำสั่ง SQL ต่างๆ เพื่อแสดงข้อมูลต่างๆ เช่น รายการชื่อผู้ใช้และรหัสผ่านที่จะถอดรหัส

วิธีที่ 2 จาก 3: การแคร็กรหัสผ่านรูท

1 ลองเข้าสู่ระบบในฐานะ superuser โดยใช้รหัสผ่านเริ่มต้น ฐานข้อมูลบางแห่งไม่มีรหัสผ่าน superuser (ผู้ดูแลระบบ) เริ่มต้น ดังนั้นให้ลองเข้าสู่ระบบด้วยรหัสผ่านที่ว่างเปล่า ฐานข้อมูลอื่นมีรหัสผ่านเริ่มต้น ซึ่งสามารถพบได้ง่ายในฟอรัมการสนับสนุนทางเทคนิค

1 ลองเข้าสู่ระบบในฐานะ superuser โดยใช้รหัสผ่านเริ่มต้น ฐานข้อมูลบางแห่งไม่มีรหัสผ่าน superuser (ผู้ดูแลระบบ) เริ่มต้น ดังนั้นให้ลองเข้าสู่ระบบด้วยรหัสผ่านที่ว่างเปล่า ฐานข้อมูลอื่นมีรหัสผ่านเริ่มต้น ซึ่งสามารถพบได้ง่ายในฟอรัมการสนับสนุนทางเทคนิค  2 ลองใช้รหัสผ่านทั่วไป หากผู้ดูแลระบบมีรหัสผ่านป้องกันบัญชี (ซึ่งเป็นไปได้มาก) ให้ลองใช้ชื่อผู้ใช้และรหัสผ่านร่วมกัน แฮ็กเกอร์บางคนโพสต์รายการรหัสผ่านที่ถอดรหัสสู่สาธารณะ และพวกเขาใช้โปรแกรมถอดรหัสพิเศษ ลองใช้ชื่อผู้ใช้และรหัสผ่านที่แตกต่างกัน

2 ลองใช้รหัสผ่านทั่วไป หากผู้ดูแลระบบมีรหัสผ่านป้องกันบัญชี (ซึ่งเป็นไปได้มาก) ให้ลองใช้ชื่อผู้ใช้และรหัสผ่านร่วมกัน แฮ็กเกอร์บางคนโพสต์รายการรหัสผ่านที่ถอดรหัสสู่สาธารณะ และพวกเขาใช้โปรแกรมถอดรหัสพิเศษ ลองใช้ชื่อผู้ใช้และรหัสผ่านที่แตกต่างกัน - คุณสามารถค้นหาชุดรหัสผ่านของคุณได้จากเว็บไซต์ที่เชื่อถือได้: https://github.com/danielmiessler/SecLists/tree/master/Passwords

- การป้อนรหัสผ่านด้วยตนเองอาจใช้เวลานานมาก แต่อย่างไรก็ตาม ให้ลองเสี่ยงโชค จากนั้นจึงค่อยย้ายไปยังปืนใหญ่

3 ใช้โปรแกรมถอดรหัสรหัสผ่าน ใช้โปรแกรมต่างๆ และพยายามถอดรหัสรหัสผ่านของคุณโดยป้อนคำนับพันและตัวอักษร ตัวเลข และสัญลักษณ์ผสมกัน

3 ใช้โปรแกรมถอดรหัสรหัสผ่าน ใช้โปรแกรมต่างๆ และพยายามถอดรหัสรหัสผ่านของคุณโดยป้อนคำนับพันและตัวอักษร ตัวเลข และสัญลักษณ์ผสมกัน - โปรแกรมถอดรหัสรหัสผ่านยอดนิยมคือ: DBPwAudit (สำหรับ Oracle, MySQL, MS-SQL และ DB2) และ Access Passview (สำหรับ MS Access) ด้วยความช่วยเหลือของพวกเขา คุณสามารถถอดรหัสรหัสผ่านของฐานข้อมูลต่างๆ ได้ คุณยังสามารถค้นหาโปรแกรมเจลเบรคที่ออกแบบมาสำหรับฐานข้อมูลของคุณโดยเฉพาะบน Google ได้อีกด้วย ตัวอย่างเช่น ป้อนโปรแกรมแฮ็ก oracle db ในช่องค้นหา หากคุณต้องการแฮ็กฐานข้อมูล Oracle

- หากคุณมีบัญชีบนเซิร์ฟเวอร์ที่โฮสต์ฐานข้อมูล ให้รันโปรแกรมแฮชแคร็ก (เช่น John the Ripper) และพยายามถอดรหัสไฟล์รหัสผ่าน ไฟล์แฮชอยู่ในตำแหน่งต่างๆ ในฐานข้อมูลต่างๆ

- ดาวน์โหลดโปรแกรมจากเว็บไซต์ที่เชื่อถือได้เท่านั้น ศึกษาโปรแกรมต่างๆ อย่างรอบคอบก่อนใช้งาน

วิธีที่ 3 จาก 3: ข้อบกพร่องของฐานข้อมูล

1 หาช่องโหว่. Secttools.org ได้รวบรวมรายการการป้องกันต่างๆ (รวมถึงการหาประโยชน์) มาเป็นเวลาสิบปีแล้ว โปรแกรมของพวกเขามีชื่อเสียงที่ดีและถูกใช้โดยผู้ดูแลระบบเพื่อปกป้องระบบของพวกเขาทั่วโลก เปิดรายการหาช่องโหว่ (หรือค้นหาในไซต์ที่เชื่อถือได้อื่น) และค้นหาโปรแกรมหรือไฟล์ข้อความที่สามารถเจาะฐานข้อมูลได้

1 หาช่องโหว่. Secttools.org ได้รวบรวมรายการการป้องกันต่างๆ (รวมถึงการหาประโยชน์) มาเป็นเวลาสิบปีแล้ว โปรแกรมของพวกเขามีชื่อเสียงที่ดีและถูกใช้โดยผู้ดูแลระบบเพื่อปกป้องระบบของพวกเขาทั่วโลก เปิดรายการหาช่องโหว่ (หรือค้นหาในไซต์ที่เชื่อถือได้อื่น) และค้นหาโปรแกรมหรือไฟล์ข้อความที่สามารถเจาะฐานข้อมูลได้ - ไซต์อื่นที่มีรายการหาช่องโหว่คือ www.exploit-db.com ไปที่เว็บไซต์ของพวกเขาและคลิกลิงก์ "ค้นหา" จากนั้นค้นหาฐานข้อมูลที่คุณต้องการแฮ็ก (เช่น "oracle") ป้อน captcha ในช่องที่เหมาะสมและคลิกที่ปุ่มค้นหา

- อย่าลืมค้นคว้าหาช่องโหว่ที่คุณตั้งใจจะทดสอบ เพื่อให้คุณรู้ว่าต้องทำอย่างไรหากเกิดปัญหาขึ้น

2 ค้นหาเครือข่ายที่มีช่องโหว่โดยวอร์ดไดรฟ Wardriving กำลังขับรถ (ปั่นจักรยานหรือเดิน) รอบ ๆ พื้นที่ที่เปิดใช้งานซอฟต์แวร์สแกนเครือข่าย (เช่น NetStumbler หรือ Kismet) เพื่อค้นหาเครือข่ายที่ไม่ปลอดภัย ในทางเทคนิค wardriving นั้นถูกกฎหมาย แต่กิจกรรมที่ผิดกฎหมายจากเน็ตที่คุณพบโดย wardriving ไม่ใช่กิจกรรมที่ผิดกฎหมาย

2 ค้นหาเครือข่ายที่มีช่องโหว่โดยวอร์ดไดรฟ Wardriving กำลังขับรถ (ปั่นจักรยานหรือเดิน) รอบ ๆ พื้นที่ที่เปิดใช้งานซอฟต์แวร์สแกนเครือข่าย (เช่น NetStumbler หรือ Kismet) เพื่อค้นหาเครือข่ายที่ไม่ปลอดภัย ในทางเทคนิค wardriving นั้นถูกกฎหมาย แต่กิจกรรมที่ผิดกฎหมายจากเน็ตที่คุณพบโดย wardriving ไม่ใช่กิจกรรมที่ผิดกฎหมาย  3 ใช้ประโยชน์จากช่องโหว่ฐานข้อมูลจากเครือข่ายที่มีช่องโหว่ หากคุณกำลังทำสิ่งที่ไม่ควรทำ อย่าใช้เว็บของคุณ เชื่อมต่อผ่านการเชื่อมต่อไร้สายกับหนึ่งในเครือข่ายแบบเปิดที่คุณพบโดยวอร์ดไดรว์และเปิดใช้ช่องโหว่ที่เลือก

3 ใช้ประโยชน์จากช่องโหว่ฐานข้อมูลจากเครือข่ายที่มีช่องโหว่ หากคุณกำลังทำสิ่งที่ไม่ควรทำ อย่าใช้เว็บของคุณ เชื่อมต่อผ่านการเชื่อมต่อไร้สายกับหนึ่งในเครือข่ายแบบเปิดที่คุณพบโดยวอร์ดไดรว์และเปิดใช้ช่องโหว่ที่เลือก

เคล็ดลับ

- เก็บข้อมูลสำคัญไว้เบื้องหลังไฟร์วอลล์เสมอ

- ตรวจสอบให้แน่ใจว่าใช้รหัสผ่านป้องกันเครือข่ายไร้สายของคุณ เพื่อป้องกันไม่ให้ wardriver ใช้เครือข่ายในบ้านของคุณเพื่อเริ่มต้นการหาช่องโหว่

- ค้นหาแฮกเกอร์คนอื่นๆ และขอคำแนะนำจากพวกเขาบางครั้งความรู้ที่มีประโยชน์ที่สุดเกี่ยวกับการทำงานของแฮ็กเกอร์ไม่สามารถพบได้ในสาธารณสมบัติ

คำเตือน

- เรียนรู้เกี่ยวกับกฎหมายและผลที่ตามมาของการแฮ็กในประเทศของคุณ

- อย่าพยายามเข้าถึงอุปกรณ์จากเครือข่ายของคุณอย่างผิดกฎหมาย

- การเข้าสู่ระบบฐานข้อมูลของบุคคลอื่นเป็นสิ่งผิดกฎหมาย