ผู้เขียน:

Judy Howell

วันที่สร้าง:

26 กรกฎาคม 2021

วันที่อัปเดต:

1 กรกฎาคม 2024

เนื้อหา

คุณกังวลเกี่ยวกับความปลอดภัยของเครือข่ายของคุณหรือของคนอื่นหรือไม่? การรักษาความปลอดภัยเราเตอร์ของคุณจากผู้บุกรุกที่ไม่ต้องการเป็นหนึ่งในรากฐานของเครือข่ายที่ปลอดภัย หนึ่งในเครื่องมือพื้นฐานสำหรับงานนี้คือ Nmap หรือ Network Mapper โปรแกรมนี้จะสแกนเป้าหมายและรายงานว่าพอร์ตใดเปิดอยู่และพอร์ตใดถูกปิด ผู้เชี่ยวชาญด้านความปลอดภัยใช้โปรแกรมนี้เพื่อทดสอบความปลอดภัยของเครือข่าย

ที่จะก้าว

วิธีที่ 1 จาก 2: ด้วย Zenmap

ดาวน์โหลดโปรแกรมติดตั้ง Nmap คุณสามารถดาวน์โหลดได้ฟรีจากเว็บไซต์ของผู้พัฒนา ขอแนะนำอย่างยิ่งให้คุณดาวน์โหลดโดยตรงจากผู้พัฒนาเพื่อหลีกเลี่ยงไวรัสหรือไฟล์ปลอม แพ็คเกจการติดตั้งของ Nmap ประกอบด้วย Zenmap ซึ่งเป็นอินเทอร์เฟซแบบกราฟิกสำหรับ Nmap ที่ช่วยให้มือใหม่สามารถสแกนได้ง่ายขึ้นโดยไม่ต้องเรียนรู้คำสั่ง

ดาวน์โหลดโปรแกรมติดตั้ง Nmap คุณสามารถดาวน์โหลดได้ฟรีจากเว็บไซต์ของผู้พัฒนา ขอแนะนำอย่างยิ่งให้คุณดาวน์โหลดโดยตรงจากผู้พัฒนาเพื่อหลีกเลี่ยงไวรัสหรือไฟล์ปลอม แพ็คเกจการติดตั้งของ Nmap ประกอบด้วย Zenmap ซึ่งเป็นอินเทอร์เฟซแบบกราฟิกสำหรับ Nmap ที่ช่วยให้มือใหม่สามารถสแกนได้ง่ายขึ้นโดยไม่ต้องเรียนรู้คำสั่ง - โปรแกรม Zenmap พร้อมใช้งานสำหรับ Windows, Linux และ Mac OS X คุณสามารถค้นหาไฟล์การติดตั้งสำหรับระบบปฏิบัติการทั้งหมดได้จากเว็บไซต์ Nmap

ติดตั้ง Nmap เมื่อการดาวน์โหลดเสร็จสิ้นให้เรียกใช้โปรแกรมติดตั้ง ระบบจะถามคุณว่าต้องการติดตั้งส่วนประกอบใด เพื่อใช้ประโยชน์จาก Nmap อย่างเต็มที่คุณต้องตรวจสอบทั้งหมด Nmap จะไม่ติดตั้งแอดแวร์หรือสปายแวร์ใด ๆ

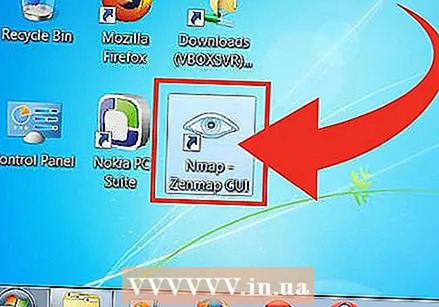

ติดตั้ง Nmap เมื่อการดาวน์โหลดเสร็จสิ้นให้เรียกใช้โปรแกรมติดตั้ง ระบบจะถามคุณว่าต้องการติดตั้งส่วนประกอบใด เพื่อใช้ประโยชน์จาก Nmap อย่างเต็มที่คุณต้องตรวจสอบทั้งหมด Nmap จะไม่ติดตั้งแอดแวร์หรือสปายแวร์ใด ๆ  เรียกใช้โปรแกรม Nmap GUI Zenmap หากคุณปล่อยให้การตั้งค่าเป็นค่าเริ่มต้นระหว่างการติดตั้งคุณจะเห็นไอคอนบนเดสก์ท็อปของคุณ หากไม่เป็นเช่นนั้นให้ตรวจสอบเมนูเริ่ม การเปิด Zenmap จะเป็นการเริ่มโปรแกรม

เรียกใช้โปรแกรม Nmap GUI Zenmap หากคุณปล่อยให้การตั้งค่าเป็นค่าเริ่มต้นระหว่างการติดตั้งคุณจะเห็นไอคอนบนเดสก์ท็อปของคุณ หากไม่เป็นเช่นนั้นให้ตรวจสอบเมนูเริ่ม การเปิด Zenmap จะเป็นการเริ่มโปรแกรม  ป้อนเป้าหมายสำหรับการสแกน โปรแกรม Zenmap ทำให้การสแกนเป็นกระบวนการที่ค่อนข้างง่าย ขั้นตอนแรกในการสแกนคือการเลือกกลุ่มเป้าหมายของคุณ คุณสามารถป้อนโดเมน (example.com) ที่อยู่ IP (127.0.0.1) ที่อยู่เครือข่าย (192.168.1.0/24) หรือรวมกันได้

ป้อนเป้าหมายสำหรับการสแกน โปรแกรม Zenmap ทำให้การสแกนเป็นกระบวนการที่ค่อนข้างง่าย ขั้นตอนแรกในการสแกนคือการเลือกกลุ่มเป้าหมายของคุณ คุณสามารถป้อนโดเมน (example.com) ที่อยู่ IP (127.0.0.1) ที่อยู่เครือข่าย (192.168.1.0/24) หรือรวมกันได้ - ขึ้นอยู่กับความเข้มและวัตถุประสงค์ของการสแกนการสแกน Nmap อาจขัดต่อข้อกำหนดและเงื่อนไขของ ISP ของคุณและอาจดูน่าสงสัย ตรวจสอบกฎหมายในประเทศของคุณและสัญญา ISP ของคุณก่อนทำการสแกน Nmap สำหรับเป้าหมายอื่นที่ไม่ใช่เครือข่ายของคุณเอง

เลือกโปรไฟล์ของคุณ โปรไฟล์คือกลุ่มของตัวปรับแต่งที่ตั้งไว้ล่วงหน้าซึ่งจะเปลี่ยนสิ่งที่สแกน โปรไฟล์ช่วยให้คุณสามารถเลือกประเภทการสแกนต่างๆได้อย่างรวดเร็วโดยไม่ต้องพิมพ์พารามิเตอร์ในบรรทัดคำสั่ง เลือกโปรไฟล์ที่ตรงกับความต้องการของคุณมากที่สุด:

เลือกโปรไฟล์ของคุณ โปรไฟล์คือกลุ่มของตัวปรับแต่งที่ตั้งไว้ล่วงหน้าซึ่งจะเปลี่ยนสิ่งที่สแกน โปรไฟล์ช่วยให้คุณสามารถเลือกประเภทการสแกนต่างๆได้อย่างรวดเร็วโดยไม่ต้องพิมพ์พารามิเตอร์ในบรรทัดคำสั่ง เลือกโปรไฟล์ที่ตรงกับความต้องการของคุณมากที่สุด: - การสแกนแบบเข้มข้น - การสแกนที่ครอบคลุม รวมถึงการตรวจจับระบบปฏิบัติการการตรวจหาเวอร์ชันการสแกนสคริปต์เส้นทางการติดตามและระยะเวลาการสแกนเชิงรุก นี่ถือเป็นการ "สแกนล่วงล้ำ"

- สแกน Ping - การสแกนนี้จะตรวจจับว่าเป้าหมายออนไลน์โดยไม่ต้องสแกนพอร์ตหรือไม่

- สแกนอย่างรวดเร็ว - เร็วกว่าการสแกนปกติเนื่องจากมีเวลาที่เข้มงวดและเนื่องจากมีการสแกนเฉพาะพอร์ตที่เลือกเท่านั้น

- สแกนปกติ - นี่คือการสแกน Nmap มาตรฐานโดยไม่มีพารามิเตอร์ใด ๆ มันจะส่งคืน ping และแสดงพอร์ตที่เปิดจากเป้าหมาย

คลิกสแกนเพื่อเริ่มการสแกน ผลการสแกนที่ใช้งานอยู่จะแสดงในแท็บผลลัพธ์ของ Nmap ระยะเวลาการสแกนขึ้นอยู่กับโปรไฟล์การสแกนที่คุณเลือกระยะทางกายภาพไปยังเป้าหมายและการกำหนดค่าเครือข่ายของเป้าหมาย

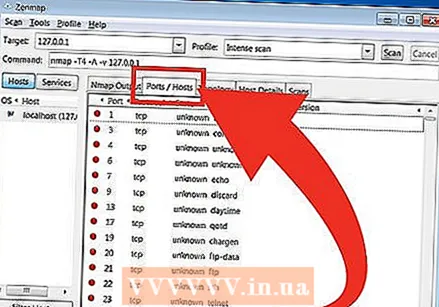

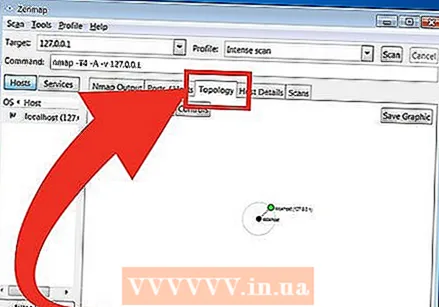

คลิกสแกนเพื่อเริ่มการสแกน ผลการสแกนที่ใช้งานอยู่จะแสดงในแท็บผลลัพธ์ของ Nmap ระยะเวลาการสแกนขึ้นอยู่กับโปรไฟล์การสแกนที่คุณเลือกระยะทางกายภาพไปยังเป้าหมายและการกำหนดค่าเครือข่ายของเป้าหมาย  อ่านผลลัพธ์ของคุณ เมื่อการสแกนเสร็จสมบูรณ์คุณจะเห็นข้อความ "Nmap done" ที่ด้านล่างของแท็บ Nmap Output ตอนนี้คุณสามารถดูผลลัพธ์ได้ขึ้นอยู่กับประเภทของการสแกนที่คุณดำเนินการ ผลลัพธ์ทั้งหมดจะแสดงในแท็บผลลัพธ์หลักของ Nmap แต่คุณสามารถใช้แท็บอื่นเพื่อดูข้อมูลเพิ่มเติมเกี่ยวกับข้อมูลเฉพาะได้

อ่านผลลัพธ์ของคุณ เมื่อการสแกนเสร็จสมบูรณ์คุณจะเห็นข้อความ "Nmap done" ที่ด้านล่างของแท็บ Nmap Output ตอนนี้คุณสามารถดูผลลัพธ์ได้ขึ้นอยู่กับประเภทของการสแกนที่คุณดำเนินการ ผลลัพธ์ทั้งหมดจะแสดงในแท็บผลลัพธ์หลักของ Nmap แต่คุณสามารถใช้แท็บอื่นเพื่อดูข้อมูลเพิ่มเติมเกี่ยวกับข้อมูลเฉพาะได้ - พอร์ต / โฮสต์ - แท็บนี้แสดงผลการสแกนพอร์ตของคุณรวมถึงบริการของพอร์ตเหล่านั้น

- โทโพโลยี - แสดง traceroute สำหรับการสแกนที่คุณดำเนินการ คุณสามารถดูจำนวนข้อมูลที่ส่งผ่านไปถึงเป้าหมายได้ที่นี่

- รายละเอียดโฮสต์ - ประกอบด้วยภาพรวมของเป้าหมายของคุณซึ่งได้รับจากการสแกนเช่นจำนวนพอร์ตที่อยู่ IP ชื่อโฮสต์ระบบปฏิบัติการ ฯลฯ

- สแกน - แท็บนี้จะบันทึกงานของการสแกนที่รันก่อนหน้านี้ของคุณ สิ่งนี้ช่วยให้คุณสามารถสแกนใหม่ได้อย่างรวดเร็วด้วยชุดพารามิเตอร์เฉพาะ

- พอร์ต / โฮสต์ - แท็บนี้แสดงผลการสแกนพอร์ตของคุณรวมถึงบริการของพอร์ตเหล่านั้น

วิธีที่ 2 จาก 2: การใช้บรรทัดคำสั่ง

- ติดตั้ง Nmap ก่อนใช้ Nmap คุณต้องติดตั้งซอฟต์แวร์เพื่อให้คุณสามารถเรียกใช้จากบรรทัดคำสั่งของระบบปฏิบัติการของคุณ Nmap มีขนาดเล็กและไม่มีค่าใช้จ่ายจากผู้พัฒนา ปฏิบัติตามคำแนะนำด้านล่างสำหรับระบบปฏิบัติการของคุณ:

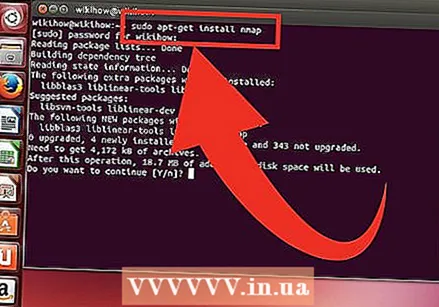

- ลินุกซ์ - ดาวน์โหลดและติดตั้ง Nmap จากที่เก็บของคุณ Nmap พร้อมใช้งานสำหรับที่เก็บ Linux ส่วนใหญ่ เรียกใช้คำสั่งด้านล่างขึ้นอยู่กับการกระจายของคุณ:

- หมวกสีแดง, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm (32 บิต) หรือ

rpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm (64 บิต) - Debian, Ubuntu

sudo apt-get install nmap

- หมวกสีแดง, Fedora, SUSE

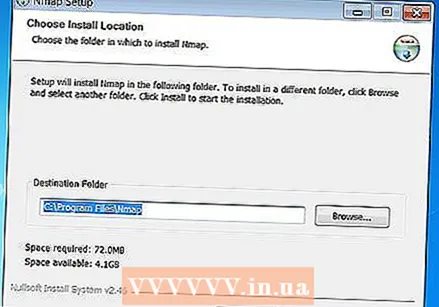

- Windows - ดาวน์โหลดตัวติดตั้งจาก Nmap คุณสามารถดาวน์โหลดได้ฟรีจากเว็บไซต์ของผู้พัฒนา ขอแนะนำอย่างยิ่งให้คุณดาวน์โหลดโดยตรงจากผู้พัฒนาเพื่อหลีกเลี่ยงไวรัสหรือไฟล์ปลอมที่เป็นไปได้ โปรแกรมติดตั้งช่วยให้คุณสามารถติดตั้งเครื่องมือบรรทัดคำสั่งของ Nmap ได้อย่างรวดเร็วโดยไม่ต้องแตกไฟล์ไปยังโฟลเดอร์ที่ถูกต้อง

- หากคุณไม่ต้องการอินเทอร์เฟซผู้ใช้แบบกราฟิก Zenmap คุณสามารถยกเลิกการเลือกได้ในระหว่างขั้นตอนการติดตั้ง

- Mac OS X - ดาวน์โหลดไฟล์ภาพดิสก์ Nmap สามารถดาวน์โหลดได้ฟรีจากเว็บไซต์ของผู้พัฒนา ขอแนะนำอย่างยิ่งให้คุณดาวน์โหลดโดยตรงจากผู้พัฒนาเพื่อหลีกเลี่ยงไวรัสหรือไฟล์ปลอมที่เป็นไปได้ ใช้โปรแกรมติดตั้งที่ให้มาเพื่อติดตั้ง Nmap บนระบบของคุณ Nmap ต้องใช้ OS X 10.6 ขึ้นไป

- ลินุกซ์ - ดาวน์โหลดและติดตั้ง Nmap จากที่เก็บของคุณ Nmap พร้อมใช้งานสำหรับที่เก็บ Linux ส่วนใหญ่ เรียกใช้คำสั่งด้านล่างขึ้นอยู่กับการกระจายของคุณ:

- เปิดบรรทัดคำสั่ง คุณเริ่มคำสั่ง Nmap จากบรรทัดคำสั่งและผลลัพธ์จะแสดงด้านล่างคำสั่ง คุณสามารถใช้ตัวแปรเพื่อเปลี่ยนการสแกน คุณสามารถเรียกใช้การสแกนจากไดเร็กทอรีใดก็ได้บนบรรทัดคำสั่ง

- ลินุกซ์ - เปิดเทอร์มินัลหากคุณใช้ GUI สำหรับการแจกจ่าย Linux ของคุณ ตำแหน่งของเทอร์มินัลแตกต่างกันไปตามการกระจาย

- Windows - สามารถเข้าถึงได้โดยกดปุ่ม Windows + R แล้วพิมพ์ "cmd" ในช่องรัน ใน Windows 8 ให้กดปุ่ม Windows + X แล้วเลือกพร้อมรับคำสั่งจากเมนู คุณสามารถเรียกใช้การสแกน Nmap จากโฟลเดอร์อื่น

- Mac OS X - เปิดแอปพลิเคชั่น Terminal ในโฟลเดอร์ย่อย Utility ของโฟลเดอร์ Applications

- ลินุกซ์ - เปิดเทอร์มินัลหากคุณใช้ GUI สำหรับการแจกจ่าย Linux ของคุณ ตำแหน่งของเทอร์มินัลแตกต่างกันไปตามการกระจาย

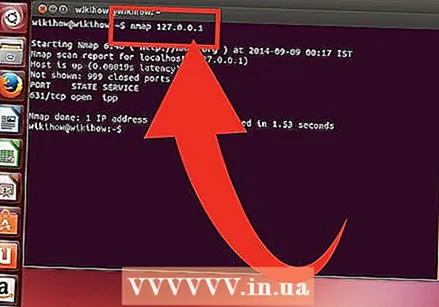

สแกนประตูของกลุ่มเป้าหมายของคุณ ในการสแกนมาตรฐานให้พิมพ์ nmap target> สิ่งนี้จะ ping เป้าหมายและสแกนพอร์ต นี่คือการสแกนที่สามารถตรวจจับได้ง่าย ผลลัพธ์จะปรากฏบนหน้าจอ คุณอาจต้องเลื่อนขึ้นอีกครั้งเพื่อดูผลลัพธ์ทั้งหมด

สแกนประตูของกลุ่มเป้าหมายของคุณ ในการสแกนมาตรฐานให้พิมพ์ nmap target> สิ่งนี้จะ ping เป้าหมายและสแกนพอร์ต นี่คือการสแกนที่สามารถตรวจจับได้ง่าย ผลลัพธ์จะปรากฏบนหน้าจอ คุณอาจต้องเลื่อนขึ้นอีกครั้งเพื่อดูผลลัพธ์ทั้งหมด - ขึ้นอยู่กับความเข้มและวัตถุประสงค์ของการสแกนการเรียกใช้การสแกน Nmap อาจขัดต่อข้อกำหนดและเงื่อนไขของ ISP ของคุณและอาจดูน่าสงสัย ตรวจสอบกฎหมายในประเทศของคุณและสัญญา ISP ของคุณเสมอก่อนเรียกใช้ Nmap สแกนเป้าหมายอื่นที่ไม่ใช่เครือข่ายในบ้านของคุณ

เรียกใช้การสแกนแบบกำหนดเอง คุณสามารถใช้ตัวแปรในบรรทัดคำสั่งเพื่อเปลี่ยนพารามิเตอร์ของการสแกนทำให้ได้ผลลัพธ์ที่ละเอียดมากขึ้นหรือมีรายละเอียดน้อยลง การเปลี่ยนตัวแปรการสแกนจะเปลี่ยนความลึกของการสแกน คุณสามารถเพิ่มตัวแปรหลายตัวโดยคั่นด้วยช่องว่าง วางตัวแปรไว้หน้าเป้าหมาย: ตัวแปร nmap> ตัวแปร> เป้าหมาย>

เรียกใช้การสแกนแบบกำหนดเอง คุณสามารถใช้ตัวแปรในบรรทัดคำสั่งเพื่อเปลี่ยนพารามิเตอร์ของการสแกนทำให้ได้ผลลัพธ์ที่ละเอียดมากขึ้นหรือมีรายละเอียดน้อยลง การเปลี่ยนตัวแปรการสแกนจะเปลี่ยนความลึกของการสแกน คุณสามารถเพิ่มตัวแปรหลายตัวโดยคั่นด้วยช่องว่าง วางตัวแปรไว้หน้าเป้าหมาย: ตัวแปร nmap> ตัวแปร> เป้าหมาย> - -sS - นี่คือการสแกนที่ซ่อนตัวของ SYN เห็นได้ชัดเจนน้อยกว่าการสแกนมาตรฐาน แต่อาจใช้เวลานานกว่า ไฟร์วอลล์สมัยใหม่จำนวนมากสามารถตรวจจับการสแกนได้

- -sn - นี่คือการสแกน ping การดำเนินการนี้จะปิดใช้งานการสแกนพอร์ตและตรวจสอบเฉพาะว่าโฮสต์ออนไลน์อยู่หรือไม่

- -O - นี่คือการสแกนระบบปฏิบัติการ การสแกนจะพยายามกำหนดระบบปฏิบัติการเป้าหมาย

- - ก - ตัวแปรนี้ใช้การสแกนที่ใช้บ่อยที่สุด ได้แก่ การตรวจจับระบบปฏิบัติการการตรวจจับเวอร์ชันการสแกนสคริปต์และการสืบค้นกลับ

- -F - สิ่งนี้จะเปิดใช้งานโหมดรวดเร็วและลดจำนวนพอร์ตที่สแกน

- -v - แสดงข้อมูลเพิ่มเติมในผลลัพธ์ของคุณทำให้อ่านง่ายขึ้น

เรียกใช้การสแกนไปยังไฟล์ XML คุณสามารถแสดงผลการสแกนของคุณเป็นไฟล์ XML เพื่อให้อ่านง่ายในเว็บเบราว์เซอร์ใดก็ได้ ในการดำเนินการนี้คุณต้องมีตัวแปร -วัว เช่นเดียวกับการตั้งชื่อไฟล์ให้กับไฟล์ XML ใหม่ คำสั่งที่สมบูรณ์อาจดูเหมือนเป้าหมาย nmap –oX Scan Results.xml>

เรียกใช้การสแกนไปยังไฟล์ XML คุณสามารถแสดงผลการสแกนของคุณเป็นไฟล์ XML เพื่อให้อ่านง่ายในเว็บเบราว์เซอร์ใดก็ได้ ในการดำเนินการนี้คุณต้องมีตัวแปร -วัว เช่นเดียวกับการตั้งชื่อไฟล์ให้กับไฟล์ XML ใหม่ คำสั่งที่สมบูรณ์อาจดูเหมือนเป้าหมาย nmap –oX Scan Results.xml> - ไฟล์ XML จะถูกบันทึกไว้ในตำแหน่งงานปัจจุบันของคุณ

เคล็ดลับ

- เป้าหมายไม่ตอบสนอง? วางพารามิเตอร์ "-P0" หลังการสแกน สิ่งนี้จะบังคับให้ Nmap เริ่มการสแกนแม้ว่าโปรแกรมจะคิดว่าไม่มีเป้าหมายก็ตาม สิ่งนี้มีประโยชน์หากคอมพิวเตอร์ถูกบล็อกโดยไฟร์วอลล์

- สงสัยว่าการสแกนไปได้อย่างไร? ในขณะที่กำลังดำเนินการสแกนให้กดแป้นเว้นวรรคหรือปุ่มใด ๆ เพื่อดูความคืบหน้าของ Nmap

- หากการสแกนของคุณดูเหมือนจะใช้เวลาตลอดไป (ยี่สิบนาทีขึ้นไป) ให้เพิ่มพารามิเตอร์ "-F" ลงในคำสั่งเพื่อให้ Nmap สแกนเฉพาะพอร์ตที่ใช้บ่อยที่สุดเท่านั้น

คำเตือน

หากคุณเรียกใช้การสแกน Nmap บ่อยครั้งโปรดทราบว่า ISP (ผู้ให้บริการอินเทอร์เน็ต) ของคุณอาจถามคำถาม ผู้ให้บริการอินเทอร์เน็ตบางรายสแกนหาปริมาณการใช้งาน Nmap เป็นประจำและ Nmap ไม่ใช่เครื่องมือที่ไม่สร้างความรำคาญที่สุด Nmap เป็นเครื่องมือที่แฮกเกอร์ใช้กันอย่างแพร่หลายดังนั้นคุณอาจต้องอธิบาย

- ตรวจสอบให้แน่ใจว่าคุณได้รับอนุญาตให้สแกนเป้าหมาย! การสแกน www.whitehouse.gov เป็นเพียงการถามปัญหา หากคุณต้องการสแกนเป้าหมายให้ลอง scanme.nmap.org นี่คือคอมพิวเตอร์ทดสอบที่ตั้งขึ้นโดยผู้เขียน Nmap ซึ่งสแกนได้ฟรีโดยไม่มีปัญหาใด ๆ